Зачем вообще разбирать атаки по‑взрослому

Когда слышим «атака в эпоху цифровых технологий», часто всплывает картинка хакера в худи, но в жизни всё прозаичнее: письмо с вложением, утекший пароль, неудачный клик администратора. Аналитика и видеоразбор нужны, чтобы после инцидента не просто «потушить пожар», а понять, кто зашёл, откуда, что трогал и как больше этого не допустить. Такой методичный разбор превращает хаос логов и алертов в понятную историю, на основе которой можно перестроить защиту, процессы и обучение сотрудников, а не надеяться на удачу.

Необходимые инструменты: что реально пригодится

Для качественного разбора инцидентов нужен базовый набор: система логирования, средство корреляции событий, средства записи экрана и нормальный репозиторий артефактов. В идеале SOC или хотя бы SIEM, но даже в малом бизнесе можно собрать минимальный стек. Пригодятся: журналирование на серверах, сбор сетевых дампов, хранилище для кейсов и платформа, где удобно монтировать видеоразбор. Здесь же возникают запросы уровня «кибератаки анализ и защита купить услуги», когда внутренней команды не хватает, и компания привлекает внешних специалистов для глубокой экспертизы.

- Системы логирования и SIEM (Elasticsearch, Splunk, отечественные аналоги)

- Прокси и средства записи сетевого трафика (tcpdump, Zeek, NetFlow)

- Инструменты захвата и монтажа видео (OBS, SimpleScreenRecorder, любая NLE)

Дополнительный арсенал: от песочниц до учебных стендов

Помимо базовых вещей, сильно помогает лабораторная среда, где можно воспроизводить атаку без риска для продакшена. Песочницы для анализа файлов, отдельная тестовая доменная инфраструктура, отрезанные VLAN — всё это позволяет разобрать сценарий по частям. Когда компании не готовы разворачивать всё сами, они обращают внимание на услуги кибербезопасности для бизнеса цена которых включает не только реагирование, но и построение стендов, сценарное моделирование и подготовку материалов для внутреннего обучения на реальных инцидентах.

- Песочницы для файлов и URL

- Учебный домен или стенд, приближённый к боевой сети

- Хранилище кейсов с описанием, артефактами и финальными выводами

Поэтапный процесс: как разложить атаку на шаги

Разбор атаки начинается с фиксации фактов: собираем логи, таймлайны, сетевые дампы, скриншоты из EDR и почтового шлюза. Дальше строим хронологию: точка входа, развитие, горизонтальное перемещение, цели злоумышленника. На основе этого сценария записываем видеоразбор: захватываем экран, комментируем, показываем ключевые события, связываем их с ошибками в настройках и действиями пользователей. Такой формат понятен и ИТ‑отделу, и менеджменту: наглядность помогает объяснить, зачем менять политики доступа и усиливать контроль.

- Сбор и консолидация данных (логи, алерты, дампы, артефакты)

- Построение таймлайна атаки и выделение ключевых точек

- Подготовка и запись видеоразбора с комментариями и выводами

Интеграция видеоразбора в процессы

Видеоразбор не должен лежать мёртвым грузом на файловой шаре. Его место — в базе знаний, в обучающих модулях и планах реагирования. Один из подходов: на каждый значимый инцидент создаётся карточка кейса с кратким описанием, ссылкой на запись и перечнем принятых мер. Позже эти материалы входят в разборы на ретроспективах и в обучающие сессии. Так постепенно формируется «живая документация», а не формальный отчёт ради отчёта, и следующий инцидент разбирается быстрее и глубже, без изобретения велосипеда.

Кейс 1: фишинг, который «выключил» отдел продаж

Реальная история: сотрудник отдела продаж открыл документ из письма «от поставщика», макрос загрузил троян, который шифровал сетевую папку с договорами. На видеоразборе показали цепочку: письмо, макрос, подключение к C2, шифрование, ошибочные действия ИТ, которые сначала отключили антивирус на сервере. После такого покадрового прохода руководство согласилось на аудит информационной безопасности компании стоимость которого раньше казалась завышенной, а ИТ‑отдел — на жёсткие ограничения макросов и донастройку почтового фильтра.

Кейс 2: «тихий» перебор паролей к VPN

Ещё один кейс из практики: неожиданно вырос входящий трафик ночью, но алерты не сработали. Позже выяснилось, что шёл медленный перебор паролей к VPN с утекшей базы. На видеоразборе разобрали логи VPN‑шлюза, показали характерные признаки брута, а затем сравнили с днём, когда нападавшим удалось войти с паролем бывшего сотрудника. Итог — пересмотрены политики учётных записей и включена многофакторная аутентификация. Заодно отдел ИБ получил аргументы, почему услуги кибербезопасности для бизнеса цена которых включает круглосуточный мониторинг, — это не «роскошь, а страховка».

Типичные проблемы и как их чинить

Основная боль при разборе — нехватка данных: логи обрезаны, время не синхронизировано, важные события не пишутся. Вторая беда — разрозненность: сетевики, админы, ИБ работают каждый в своём инструменте. Чтобы устранить неполадки, начинаем с дисциплины логирования и единого времени, затем наводим порядок в алертах и каналах связи. Хорошая практика — после каждого крупного инцидента обновлять инструкции и сценарии реагирования, а также добавлять новые паттерны в систему корреляции, чтобы похожая история не прошла незамеченной.

Частые ошибки в видеоразборах

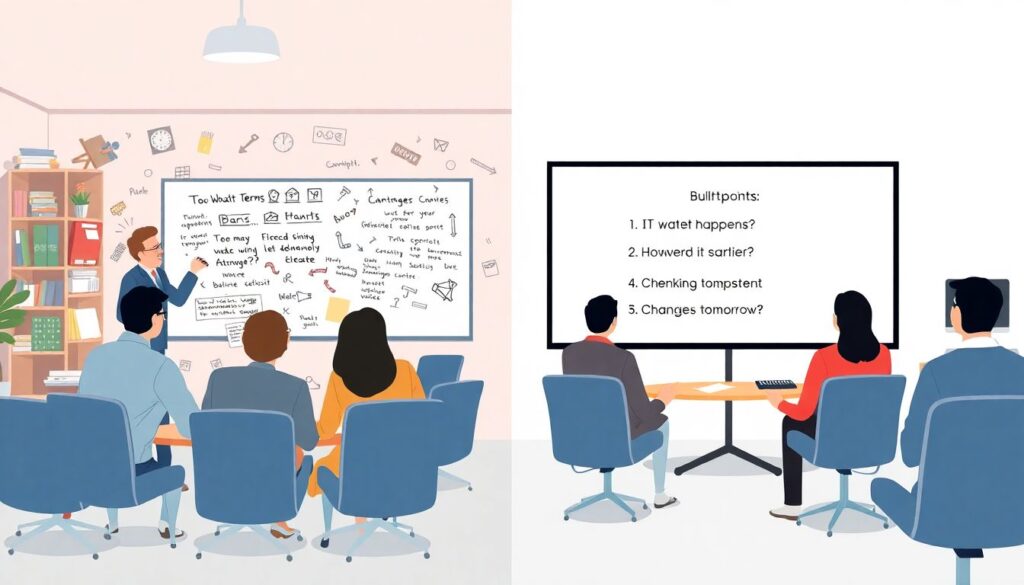

Разборы часто проваливаются не из‑за техники, а из‑за подачи. Слишком много терминов, неконкретные выводы, обвинения вместо анализа. Видео должно давать ответы: что случилось, как заметить раньше, что меняем завтра. Хорошая идея — записывать две версии: техническую для ИТ и короткую для менеджмента. Со временем накапливается библиотека, из которой можно делать внутренние видеокурсы по кибербезопасности и анализу атак, привязанные к живым инцидентам компании, а не к абстрактным учебным примерам без связи с реальностью.

Как расти в теме: люди, обучение, практика

Даже лучший стек бессилен без подготовленных людей. Поэтому стоит развивать внутреннюю команду: регулярные тренировки, CTF, участие в внешних разборках инцидентов. Когда ресурса мало, выручают обучение специалистов по кибербезопасности онлайн с сертификатом и плюс очные воркшопы по разбору логов и построению таймлайнов. Параллельно можно заказывать точечные услуги: аудит, реагирование, построение SOC. Важно, чтобы внешние эксперты оставляли после себя не только отчёт, но и понятный видеоразбор — тогда опыт не растворяется, а остаётся в компании надолго.